過去にたびたび繰り返されてきたことですが、世の中に大きな影響を及ぼす出来事が起こるたび、サイバー攻撃はさまざまな形で便乗します。新型コロナウイルスも例外ではありません。世界的に感染が広がり始めた2020年2月以降、多くのセキュリティ組織やベンダーが、新型コロナウイルスに関連するさまざまなサイバー攻撃や脅威を警告しています。

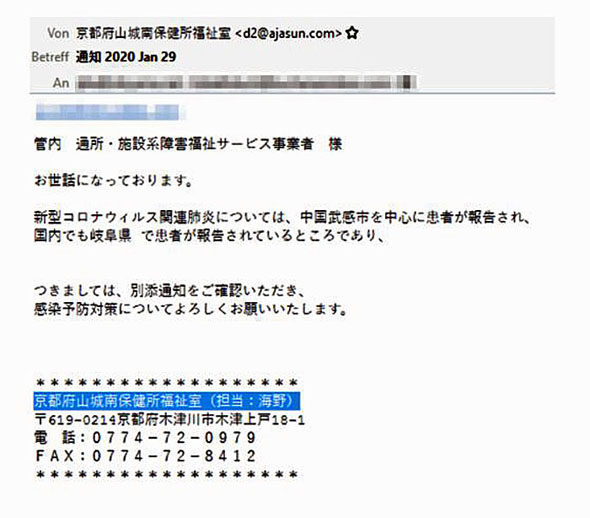

多くの組織が警告している脅威の例としてまず挙げたいのは、フィッシングメールをはじめとするメール経由の脅威です。例えば、世界保健機構(WHO)の名前をかたって「新型コロナウイルス対策に関する情報」を送りつけたり、マスクの特別販売をうたったりする詐欺メールの増加を複数のセキュリティ企業が指摘しています。日本も例外ではなく、脅威インテリジェンスを提供する英Digital Shadowsはブログ記事の中で、日本では保健所をかたるメールが出回っていると指摘しています。

こうしたメールは受け取った人の興味を引き、ついクリックしてしたくなる内容を装って添付ファイルを開かせたり、偽サイトに誘導して個人情報を盗み取ったり、マルウェアや悪意あるアプリをダウンロードさせたりしようとします。新規のマルウェアとは限らず、オンラインバンクを狙って数年前から猛威を振るってきた「Trickbot」や19年末から国内でも拡散した「Emotet」、あるいはランサムウェアなど既知のマルウェアの拡散に使われている例が確認されています。

セキュリティベンダーの英Sophosの調査によると、フィッシングメールだけでなく、「COVID-19」や「Coronavirus」といった単語を含んだドメイン名の新規登録や、SSL通信に必要な電子証明書の発行も増加しているといいます。さらに、イスラエルのCheck Point Software Technologiesの調査では、1月以降、1万6000件を超えるコロナウイルスに関連するドメイン名が登録されており、特に2月末以降は急増しています。本当に医療や生活に役立つ情報を提供するものも含まれていますが、確実に悪意あるサイトは0.8%、疑わしいサイトは19%あったそうです。

日本でも、政府による緊急事態宣言の発令に伴い、テレワークに移行する企業が増えています。このため、疑わしいメールを受け取っても、オフィスにいるときのようにIT管理者や同僚に即座に相談し、対処するのが難しくなっているのも、被害を増やす要因となりそうです。

脅威の2つ目は、新型コロナウイルス対策で広がった新しい環境、つまりテレワーク環境のリスクです。以前の記事でも紹介しましたが、自宅でリモートワークする際には、オフィスで仕事をしていた時とは異なるさまざまなリスクが存在します。

特にいま話題を集めているのは、Web会議サービスの「Zoom」のセキュリティでしょう。「Zoom爆撃」(Zoom-bombing)と呼ばれる荒らし行為の他、脆弱(ぜいじゃく)性や情報のプライバシーに関する問題が指摘されており、開発元は修正対応に力を入れる方針を明らかにしました。

このZoomのセキュリティを巡る動きは、かつて、ファイル共有などのSaaSが広がり始めた時をほうふつとさせます。ファイル共有サービスなど日々の仕事を便利にするサービスやツールが注目を集め、ユーザーが急増した結果、より多くの目が注がれて脆弱性が明らかになったり、設定の問題を突かれて情報公開につながったりする事件が起きました。成熟度の低いサービスを、個人使用はともかく、業務で利用する場合には、やはり会社としてのリスク評価、ガバナンスが欠かせないことを示したものと思います。

テレワーク環境で留意すべきポイントはクラウドサービスやWebサービスだけでなく、他にもあります。テレワークゆえに開いておかなければならないオンプレミス環境のサービスや機器が、攻撃のターゲットになる恐れがあるのです。

例えばNTTデータは、Active Directory Federation Services(ADFS)の活用に攻撃者が目をつけ、フィッシング詐欺に悪用される可能性を指摘しました。

多くの企業が認証・アクセス制御のためにAvtive Directotyを利用していると思います。ADFSは、それをクラウドサービス利用時のID連携に活用するための機能です。クラウドサービスと連携するため外部に公開するというサービスの性質上、ADFSのログイン画面への接続制限はかけにくいものですが、そこが攻撃者の狙い目になり、画面をコピーされ、IDとパスワード情報を盗み取られる恐れがあると同社は指摘しています。

自宅から社内システムに安全にアクセスするために利用されているVPNゲートウェイ(アプライアンス)も、注意が必要なポイントの1つです。VPNゲートウェイもまた、リモートアクセスの入り口になるという製品の性質上、やはり接続制限を行いにくく、パッチ適用のタイミングを見計らうのも困難なことから、外部からの攻撃にさらされるリスクがあります。

事実、米Pulse Secureや米Palo Alto Networks、米Fortinetといったセキュリティベンダーが提供する複数のSSL VPN製品については、19年8月に脆弱性が指摘されており、国内でもこれらの脆弱性を悪用した攻撃が観測されてきました。JPCERTコーディネーションセンター(JPCERT/CC)によると、Pulse Connect Secureについては脆弱性が残ったホスト数は、19年8月の1511件から、20年3月24日時点には298件にまで減少しました。ですが、残念ながらゼロにはなっておらず、ここを足掛かりにしてランサムウェア感染や内部ネットワークへの侵入といった、より深刻な攻撃に悪用されているのです。

そして脅威の3つ目は、医療機関を狙うランサムウェアです。ランサムウェアは2〜3年前から世界的に広がった攻撃ですが、特定の組織を狙った標的型ランサムウェアが最近特に増えてきており、医療機関はそのターゲットに据えられているのです。

今や診察や医療業務にもITシステムは不可欠ですし、医療機器の多くが、ITシステムと同様の汎用OS、ネットワークに依存しています。むしろ、企業システム以上に高い可用性が求められるといっていいでしょう。標的型ランサムウェアは、こうした医療システムに感染し、動作不可能な状態に陥れ、個人のPCに感染する場合よりも多額の身代金を奪い取ろうとします。過去にも医療機関に大きな被害をもたらしてきました。

例えば、米国の病院には、16年に泣く泣く多額の金銭を攻撃者に支払ったケースもあれば、予定していた手術などを延期したり、紙と人手によるオペレーションに戻したりするケースもありました。国内では奈良県の宇陀市立病院が18年にランサムウェアに感染し、電子カルテが参照できなくなる事態に陥っています。なお、宇陀市ではこの件に関する詳細な報告書を公開しています 。

そして今、残念ながら、新型コロナウイルスとの戦いで最前線に立つ医療機関をターゲットにした攻撃が発生しており、筆者は怒りを覚えています。 新型コロナウイルスの流行に合わせるかのように、医療機関を狙うランサムウェアが観測され始め、Interpol(国際刑事警察機構)が注意を呼びかけている他、すでに新型コロナの感染者が入院しているチェコの大学病院が被害に遭い、ITシステムのシャットダウンを余儀なくされた事件が報じられています。

これに関連して米Microsoftが興味深い指摘を行っています。医療機関・病院を狙ったランサムウェア「REvil」の足掛かりとして、VPNアプライアンスの脆弱性が悪用されているというのです。Microsoftは事態を受けて、ターゲットとなった医療機関に通知を行ったといいます。

この攻撃はWannaCryのように脆弱性をついて勝手に拡散するわけではありません。最初の突破口はVPN製品の脆弱性ですが、その後は裏側に攻撃者がいて、侵入後にアカウント権限を昇格させ、システム内で横展開して侵害範囲を広げ、ランサムウェアに感染させるといった被害を与えます。また、VPNソフトウェアのアップデート機能を使ってマルウェア本体をインストールする手口も観測されているそうです。

●医療機関にはセキュリティ面の支援も必要

またPalo Alto Networksは、新型コロナウイルスに関連した内容を装ったフィッシングメールが入り口になって、医療に関連するカナダ政府の機関や大学がランサムウェア亜種「EDA2」の被害に遭ったことを報告しました。同様の手口を用いて、ランサムウェアではなく情報を盗むマルウェアを感染する手口も観測されており、米国やトルコ、ドイツ、韓国、そして日本といった広範な国々で確認されているそうです。

ただ、Microsoftによると、REvilの攻撃手法はテクノロジー的に目新しいところはありません。脆弱性の修正、認証情報の強化、モニタリングといった基本的な対策を取ることが重要だとしています。Interpolでは、それに加えて、不審なファイルやURLを開かないよう留意し、万一に備えて重要なデータについてはバックアップを取得することなどを推奨しています。

新型コロナウイルス対策の最前線で懸命な努力を続ける医療機関がこうしたサイバー攻撃のターゲットとなる事態には、心からの怒りを覚えます。IT業界では今、一般企業などにテレワーク環境の構築に役立つソリューションを無償提供する動きがありますが、病院に対してはさらに一歩踏み込んだ支援はできないでしょうか。

難しいとは思うのですが、マスクやガウンといった医療行為に必要な物資の供給はそれが得意な企業に任せるとして、同じように医療行為を支えている医療機関のITインフラに関しては、何らかの形でセキュリティ面を支援できる方法を考えるべきではないかと思います。

(出典 news.nicovideo.jp)

こんなに詐欺あるんですね!!

しかも、今は医療機関を狙うなんて最悪ですね!!

皆さん気をつけましょうね!!

<このニュースへのネットの反応>

コメント

コメントする