法人向けソフトウェアの開発、販売を行うサイバーソリューションズ株式会社(所在地:東京都港区、代表取締役社長:秋田健太郎、以下当社)は、自社運営しているクラウドメールサービス上、約340万通のビジネスメールデータを分析した結果を公開いたします。

▼メール専門企業の運営データで分かる「ウイルスとスパムの最新動向」 ▼

https://m.cybersolutions.co.jp/3889Nkn

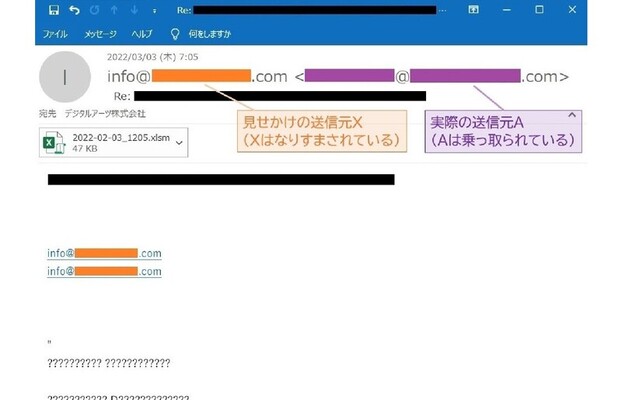

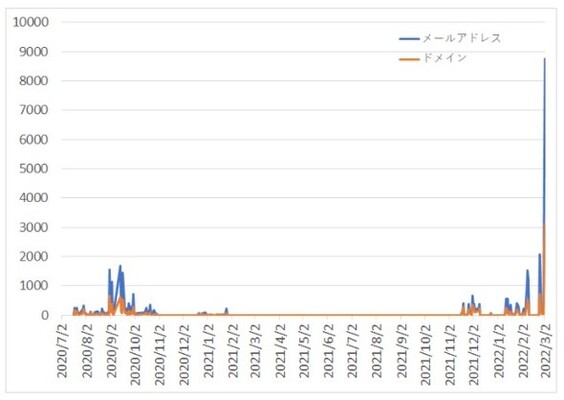

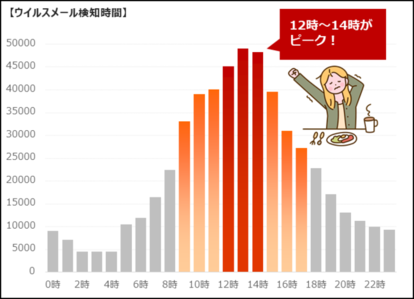

現在、『Emotet』と呼ばれる、メールを介してウイルスへの感染を狙うマルウェアが猛威を振るっています。メールの添付ファイルを開きマクロを有効にすることやメール内のリンクをクリックすることで感染させるウイルスで、今年に入ってから攻撃が活発化し、国内企業でも被害が相次いでいることから、注意喚起がなされています。当社はメール環境のトータルソリューションを提供する企業として、メールセキュリティサービスを提供しています。今回、ウイルス攻撃の傾向を把握するために、約340万通のビジネスメールを分析いたしました。

次点は『exe』ファイルで23%という結果でしたが、その他が15%あるように、どのようなファイル拡張子であってもウイルス感染する可能性は十分にあり、企業としてメールセキュリティ対策の構築必要性がうかがえる結果となりました。

ただし、他の調査では異なる時間帯にウイルスメール件数の上昇が発表されているものもあり、ファイル拡張子と同様に根本的なメールセキュリティ対策の構築が必要と考えています。 パスワード付きZipファイルを送り、その後、パスワードを同一経路で送る方法(『PPAP』)については、『Emotet』感染食い止めなどのセキュリティ対策として、中にはパスワードZipファイル付きメールの受信を拒否する企業も出てくるなど、脱『PPAP』の動きが加速しています。しかし、セキュリティリスクのみを理由にメール受信に制限を設けると、スムーズなビジネス取引に影響を及ぼす可能性があり、新たな対策が必要となっています。

当社が提供しているクラウドメールセキュリティサービスは、メール受信時に、パスワード付きZipファイルをクラウド上で分離して保管、パスワードを入力して解凍し、ウイルスチェックを行い安全が確認できた後にダウンロード可能です。当サービスは、当社のクラウドメールセキュリティサービスの一部プランにおいて標準仕様として提供しています。月額100円(税抜)/アカウントから利用可能となっており、外部からの攻撃リスク対策を安価で実施できる料金プランとなっております。また、ご使用中のMicrosoft 365やGoogle Workspaceなどにアドオンして利用することも可能なため、メールシステムをリプレイスすることなく、低コストで導入することが可能となっております。

今後も、当社は、メールソリューションを長年提供し続ける専門企業として、高機能で安心なサービスをより安価でご提供できるよう、機能面の強化や更なるサービス充実に努めてまいります。

●分析内容詳細

分析対象:サイバーソリューションズがメールセキュリティを提供している約340万通のビジネスメール

分析対象期間:2019年7月 ~2021年6月

【サイバーソリューションズ株式会社について】

クラウドメールサービス『CYBERMAIL Σ』、標的型攻撃・情報漏えい対策のメールセキュリティサービス『MAILGATES Σ』、Microsoft 365・Google Workspaceのメールセキュリティ強化サービス『Cloud Mail SECURITYSUITE』、各メールサービスやMicrosoft Teamsに連携可能な容量無制限アーカイブサービス『MAILBASE Σ』など、日本の企業では珍しい独自のメールシステムの技術を活用したサービスの提供を行っています。

また、オンプレミス製品も展開しており、高性能Webメール機能搭載の統合型セキュア・メールサーバシステム『CyberMail』を含む当社製品・サービスは、国内で約 20,000 社以上の企業・自治体でご利用いただいております。

◇製品やサービス関するお問合わせ

サイバーソリューションズ株式会社

HP:https://www.cybersolutions.co.jp

TEL:03-6809-5858 E-Mail:sales@cybersolutions.co.jp

(出典 news.nicovideo.jp)

<このニュースへのネットの反応>

【猛威を振るう『Emotet』ウイルス 注意!一番ウイルスが検知されるのは『doc』ファイルで35%】の続きを読む